Doubleclick piraté... depuis deux ans

Doubleclick, la centrale de campagne de pub et l’éditeur du système de mesure d’audience DART, a été piraté en 1999. La faille de sécurité est toujours là. Ou plutôt, "était" là jusqu’à ce que Transfert prévienne Doubleclick jeudi.

Julien Chambaud |

Doubleclick a été piraté. Un cheval de Troie permet à un discret maraudeur de contrôler le serveur

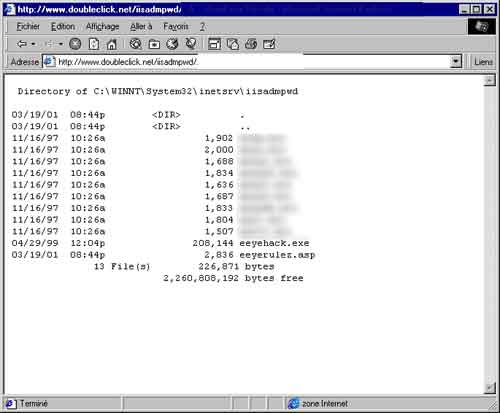

de la centrale de campagnes de pub en ligne qui diffuse, chaque mois, quelques millions de bandeaux sur les sites web. La chose est en soi étonnante. Ce qui l’est plus encore, c’est que le type de faille de sécurité utilisée pour hacker le serveur est archi-connue par tous les responsables sécurité depuis 1999. Le cheval de Troie était présent sur le site de Doubleclick depuis la même année jusqu’à jeudi soir... Il apparaissait clairement dans un répertoire d’administration du serveur (voir capture d’écran). Bien entendu, Doubleclick pourrait avancer qu’il s’agissait d’un honeypot (pot de miel) permettant d’embarquer d’éventuels pirates vers une fausse route. Mais cela paraît très improbable. Plusieurs spécialistes de sécurité informatique, contactés par

Transfert, confirment que eeyehack.exe permet de prendre la main sur un serveur web et s’étonnent de voir un tel "outil" présent sur ce serveur deux ans après la publication du problème par la société eEye. Et puis, si tel était le cas, pourquoi avoir retiré dans la précipitation jeudi soir ce cheval de Troie après avoir été alertés par Transfert ?

Un cheval de Troie sur le serveur

DR |

La durée du piratage démontre cependant que le serveur n’était pas régulièrement réinstallé avec les patchs des nouvelles versions. Dur, lorsque l’on est la première centrale de gestion de campagnes de pub et l’éditeur du célèbre outil de mesure d’audience Dart. Car, si un pirate a pu prendre la main du site www.doubleclick.net, il est plus que probable qu’il ait pu remonter sur le réseau. Peut-être même jusqu’aux bases de données de Doubleclick. Ou tout au moins, s’étendre vers les sites proches. Comme manage.doubleclick.net, le site qui permet aux clients de gérer leur campagne de pub en ligne à distance. Eeyehack.exe, le cheval de Troie installé sur www.doubleclick.net, permet de disposer, si le site n’est pas paramétré par un très bon spécialiste de sécurité informatique (et on est en droit d’imaginer que c’est le cas) d’un accès administrateur sur le serveur. En clair, cela veut dire qu’il est possible pour le pirate de réaliser l’opération suivante : installer un sniffer sur le serveur, récolter pendant quelques mois les logins et mots de passe des gens ou machines qui s’y connectent localement et revenir relever la boîte. La pêche ne peut être que bonne... Bien entendu, une autre utilisation simple de eeyehack.exe serait de changer la page d’accueil ou d’effacer le contenu du site. Mais visiblement, le mystérieux et discret pirate cherche autre chose.

Cheval de Troie, es-tu là ?

Depuis l’extérieur de l’entreprise, il est impossible de dire jusqu’où le pirate a pu remonter. Il est également impossible de dire quelles données des clients ont été visitées. Seul un audit réalisé par une société spécialisée pourrait apporter ce genre de précisions. Mais rares sont les entreprises qui acceptent de publier ce type d’informations. Et il serait étonnant que Doubleclick fasse preuve de plus de transparence que les autres.

Joint au téléphone par Transfert, Adam Good, responsable sécurité chez doubleclick, aux ...tats-Unis, estime que "c’est potentiellement un problème", mais qu’un pirate ne pourrait pas aller se promener plus loin "puisque notre environnement est switché (compartimenté) et que nos mots de passe sont cryptés". Dans le doute, Doubleclick a choisi de retirer le fichier eeyehack.exe de son serveur...

Doubleclick:

http://www.doubleclick.net

http://manage.doubleclick.net

http://manage.doubleclick.net

Le problème technique révélé il y a deux ans par eEye:

http://www.eeye.com/html/Research/A...

http://www.eye.com

http://www.eye.com